No hay productos disponibles

¡Estate atento! Próximamente se añadirán más productos.

Inicio

Tendencias

Cargador Notebook NETMAK 65WNM-1284 Universal

Notebook Lenovo V15 G2 Ryzen 7 5825u 16gb 512gb Freedos

Ofertas !!

Micrófono Inalámbrico Corbatero K11

HUB ADAPTADOR NETMAK NM-8 EN 1 TIPO C

MICRÓFONO ONLY CORBATERO CLIP ENTRADA 3.5mm

Nuestra tienda

¡Estate atento! Próximamente se añadirán más productos.

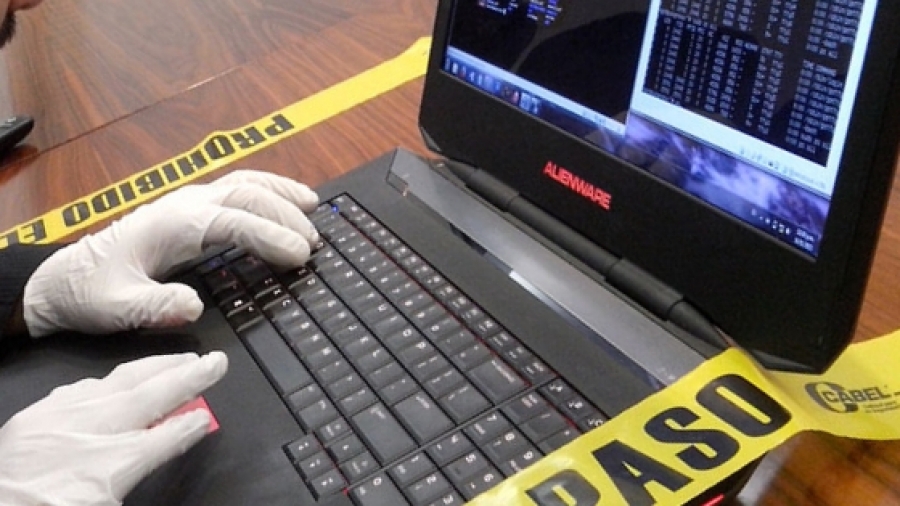

El nuevo servicio de pericias informáticas incorporado a TotalCompu pone a nuestra empresa a la vanguardia en Derecho de la Nuevas Tecnología e Internet, conozca de qué se trata y cuando puede requerirlo. Lo asesoramos y acompañamos en todo momento.

Perito Informático

El perito informático es una persona especializada en la informática y en las nuevas tecnologías. En la gran mayoría de países modernos la limitación de jueces y tribunales sobre cuestiones como la especialización del perito informático hace necesaria la presencia de estos profesionales. Que sirven para ofrecer sus conocimientos y resolver casos relacionados con la tecnología de la forma más adecuada posible. Cuando en un procedimiento judicial se ven implicados hechos o pruebas relacionadas con el medio informático, es necesario que un perito informático se encargue de estudiar y valorar de manera objetiva. Este es un profesional cualificado y de confianza. Una vez realizado esto, asesora al juez o tribunal encargado del caso para que estos puedan realizar de forma completa la labor. En resumen, un perito informático es una figura definida por la Ley como un profesional experto en los conocimientos sobre aquellos temas relacionados con la informática y las nuevas tecnologías. Es encargado del asesoramiento directo en procedimientos judiciales. Así el juez o tribunal tendrán la información necesaria que solo se puede obtener de un profesional que tenga conocimientos especializados.

Tipos de Peritos en la Justicia Argentina

- Perito de Oficio: son aquellos elegidos por el Juez dentro de los funcionarios público y en su defecto del listado de las Cámaras. Si uno desea actuar como perito en informática deberá inscribirse en tribunales de Córdoba. Son llamados a actuar mediante oficio o por sorteo. Al hacerse cargo de la pericia deben aceptar el cargo y prestar juramento. No cobran sueldo, sino que se le regulan honorarios a sentencia. Art. 183. - La prueba pericial, cuando procediere, se llevará a cabo por UN (1) solo perito designado de oficio. No se admitirá la intervención de consultores técnicos. Art. 327 - El diligenciamiento se hará en la forma establecida para cada clase de prueba, salvo en el caso de la pericia, que estará a cargo de un perito único, nombrado de oficio.

-Perito de Oficial (Instituciones Oficiales): son aquellos que integran los gabinetes especializados de instituciones como PFA, GNA, PNA, PDI, Aduana, etc. Actúan exclusivamente para el fuero penal. También se incluyen los que forman parte de los cuerpos técnicos del poder Judicial y los profesionales de las universidades nacionales y los técnicos de organismos públicos específicos como INTI, ONTI, DNDA, etc. Cobran sueldo del estado en función de la jerarquía que desempeñen en las instituciones. Son nombrados por las Autoridades Judiciales en la Justicia Nacional por la Corte Suprema de Justicia. Juran por única vez cuando son designados. Cobran sueldo del estado.

-Perito de Parte: son los propuestos por una de las partes. Actúan en cualquier fuero. En algunos ámbitos dictaminan conjuntamente con los peritos oficiales. Deben acreditar su idoneidad profesional con título habilitante y prestar juramento al aceptar el cargo. Pueden firmar el dictamen conjuntamente con el Perito Oficial, si están de acuerdo con el mismo o emitir su propio dictamen en disidencia si no lo están, pero siempre tratando que dicha pericial forme un solo legajo. Cobran honorarios de la parte que lo propuso y/o a sentencia.

-Consultor Técnico: cada parte tiene la facultad de designar un consultor técnico. En los peritajes del Civil Comercial y laboral, etc. dentro de la competencia de la Justicia Nacional y Federal, sólo se admite un perito único de oficio y las partes pueden nombrar Consultores Técnicos. Éstos son asesores de parte y suponen parcialidad. No son auxiliares del órgano judicial, como lo es el perito. No aceptan el cargo. Pueden o no presentar dictamen. Pueden formular observaciones fundadas o acordar con el contenido del dictamen del perito de oficio u oficial. Los honorarios los pueden cobrar a la parte que los designó o bien regulados a sentencia. En la audiencia que se fije para que los peritos den explicaciones, los consultores técnicos podrán observar lo que fuera pertinente. Pueden presenciar las operaciones técnicas que realicen los peritos y formular las observaciones que consideren pertinentes.

Fuente:

Sampaoli, J. A. Peritaje informático : marco teórico-práctico[en línea]. Tesis de Licenciatura en Sistemas yComputación. Universidad Católica Argentina. Facultad de Química e Ingeniería “Fray Rogelio Bacon”, 2018. Disponible en: http://bibliotecadigital.uca.edu.ar/greenstone/cgi-bin/library.cgi?a=d&c=tesis&d=peritaje-marco-tecnico-practico

La función del perito informático consiste en el análisis de elementos informáticos, en busca de aquellos datos que puedan constituir una prueba o indicio útil para el litigio jurídico al que ha sido asignado.

El perito informático debe poseer un perfil definitivamente técnico, siendo de vital importancia que el perito esté familiarizado con las técnicas de análisis y recuperación de datos. Como elemento adicional, el perito debe contar con amplios conocimientos legales que le permitan desarrollar su tarea sin que la misma sea descalificada o impugnada durante su presentación judicial.

Las tareas a desarrollar por el perito informático no son distintas de la de otros peritos judiciales. Por lo tanto debe recopilar la información que es puesta a su disposición, analizar la misma en busca de los datos que el juez, el Ministerio Fiscal o el abogado de la defensa o acusación, le han requerido y emitir un informe o dictamen en donde vuelque las conclusiones de la investigación realizada.

Una de las principales funciones del perito informático es la conservación de la cadena de custodia de una evidencia informática. La cadena de custodia asegura que la evidencia informática permanece inalterada desde que se produce la identificación y adquisición de la evidencia, hasta que se analiza en el laboratorio.

Esta técnica nos engaña, sobre todo, a través de correos electrónicos fraudulentos, pero también a través de falsas páginas web o incluso llamadas telefónicas que nos solicitan datos personales que los ciberdelincuentes copiarán y utilizarán para robarnos. Esta modalidad de estafa es fácil de evitar, vale con seguir las pautas sobre cómo protegerse del phishing que comentábamos en anteriores posts. Algunas de las formas de obtener esos datos son a través de ciberataques como:

Los malware o los programas malignos fueron creados para infectar y dañar dispositivos electrónicos. Las secuelas de descargarnos una infección por malware van desde el robo de información privada, el espionaje o el bloqueo total al acceso de nuestro dispositivo infectado. Los malware pueden presentarse en varias formas, como por ejemplo, virus, troyanos, spyware o gusanos.

Los virus normalmente se presentan en varias formas de las que, en ocasiones, no sospecharíamos: archivos pdf, programas, enlaces… que una vez abrimos, infectan el dispositivo y lo inutilizan.

El peligro de los gusanos es que desde una misma red, pueden desplazarse hacia otros dispositivos e infectarlos. Al contrario de lo que ocurre con los virus, los gusanos no necesitan de la intervención humana para operar.

Este tipo de malware es utilizado por los ciberdelincuentes para acceder a los dispositivos. Normalmente vendrán camuflados en forma de aplicaciones o programas de los que no sospecharíamos pero que al ser ejecutados liberarían el malware y permitirían el acceso a los hackers, que tendrían vía libre para revisar todos nuestros archivos.

El ataque por denegación de servicio o como se conoce por sus siglas en inglés Denial of Service, tiene como objetivo bloquear sistemas, aplicaciones o máquinas con la finalidad de bloquear la actividad o servicio para el que está destinado. Lo que ocurre con esta tipología de ciberataque es que, con la conexión simultánea de varios usuarios, el servidor se colapsa, se ralentiza e incluso se bloquea, dejando de ofrecer respuesta o desconectándose de la red.

Los ciberdelincuentes buscan con el envío de un spyware tener acceso a información confidencial, ya sean datos bancarios, contraseñas, archivos confidenciales… la característica de este software malicioso es que mientras se encuentra registrando información en secreto, nuestros dispositivos no lo detectan y permanece oculto. Mientras tanto, el ciberdelincuente se puede encontrar registrando todo aquello que escribimos, puede realizar capturas de nuestra pantalla, grabar audios o vídeos, controlar nuestro dispositivo de forma remota…

El ciberacoso busca la intimidación, la humillación, la sensación de amenaza constante en sus víctimas. Este tipo de ciberdelito acosa psicológicamente a las personas que lo sufren. Los ciberacosos más comunes que sufren las víctimas de este tipo de ciberdelincuencia son la difusión de mentiras y bulos sobre su persona, la difusión en la red de fotografías o vídeos comprometidos, la recepción continuada de amenazas o mensajería hiriente por medio de redes sociales o de aplicaciones de mensajería instantánea. Deberemos saber qué hacer en caso de ser víctimas de ciberacoso para erradicar el problema.

O lo que también podemos denominar ransomware. En esta tipología de extorsión, la víctima recibe un malware que infecta su equipo y luego le pedirán un rescate para recuperar todos sus archivos. También podemos denominar Ciberextorsión al chantaje que reciben las víctimas al amenazar con utilizar su información privada, fotos o vídeos comprometidos si no se paga una cantidad de dinero.

Argentina

El 4 de Junio de 2004, fue sancionada la Ley 26.388 de Delitos Informáticos, incorporándose así Argentina a la lista de países que cuentan con regulación legal sobre esta importante cuestión. La Ley 26.388 no es una ley especial, que regula este tipo de delitos en un cuerpo normativo separado del Código Penal (CP) con figuras propias y específicas, sino una ley que modifica, sustituye e incorpora figuras típicas a diversos artículos del CP actualmente en vigencia, con el objeto de regular las nuevas tecnologías como medios de comisión de delitos previstos en el Código de Fondo.

Esa ley, a lo largo de su articulado tipifica, entre otros, los siguientes delitos informáticos:

En esta etapa se debe garantizar que en absoluto se pierden indicios, evidencias y pruebas.

Los requisitos necesarios para el inicio de la cadena de custodia del material informático intervenido:

Para realizar una pericial informática forense se realiza el clonado del material informático incautado. También se ha de realizar el cálculo de la clave “hash” o resumen.

Al clonar la información se debe garantizar que el original y la copia son iguales. Se garantiza usando una metodología de trabajo adecuada y realizando el proceso en presencia del Letrado de la administración de justicia.

Existen muchas metodologías y protocolos de trabajo orientados a la recolección del material informático. El referente es el documento denominado “RFC 3227: Guía para Recolectar y Archivar Evidencias”.

Otras guías similares son:

Para emitir correctamente el dictamen pericial informático hay que realizar 2 tareas; estas son:

Como perito informático forense en el dictamen pericial he de exponer los siguientes apartados:

En base a lo anterior, el Tribunal evaluará la fiabilidad del perito ingeniero en informática colegiado en caso de necesaria la colegiación (caso del perito informático de control). Para ello también tendrá en cuenta lo que puedan alegar las partes y otras posibles pruebas existentes.

El dictamen pericial informático se presenta en un documento en papel o electrónico. Al dictamen se anexan los documentos en soporte papel o electrónico que el perito informático forense considere apropiados.

El día del juicio oral, o cuando el Tribunal lo considere necesario, el perito informático deberá ratificar y defender el dictamen. Aclarando cualquier duda que le surjan a las partes o al Juez.

La prueba pericial informática forense está sometida a la libre valoración, lo que significa que el Juez aplica las reglas de la sana crítica.

Fuentes:

https://es.wikipedia.org/wiki/Perito_inform%C3%A1tico

https://www.diariojudicial.com/nota/81394

https://peritoinformatico.es/fases-pericial-informatica-forense/

https://peritoinformatico.es/perito-informatico-peritaje/

https://www.nunsys.com/perito-informatico/

https://cepericcyj.com/que-es-la-informatica-forense-y-como-se-realiza-un-informe-pericial/

https://www.infobae.com/tecno/2018/03/05/como-hace-un-perito-informatico-para-desbloquear-un-celular-y-recuperar-todos-los-archivos-borrados/

check_circle

check_circle